前言:因为本人技术太菜,教不了技术层面的东西;这篇文章主要是用来介绍一下教育行业漏洞报告平台(edusrc)的平台规则和注意事项(保姆级),最后再放一点小技巧。

介绍:教育漏洞报告平台是一个面向全教育行业的漏洞报告平台。平台旨在汇聚多方力量,帮助提升教育系统各级各类学校、单位的信息系统和网站安全性,为推进教育信息化建设保驾护航。主要是教育部和上海交大办的。

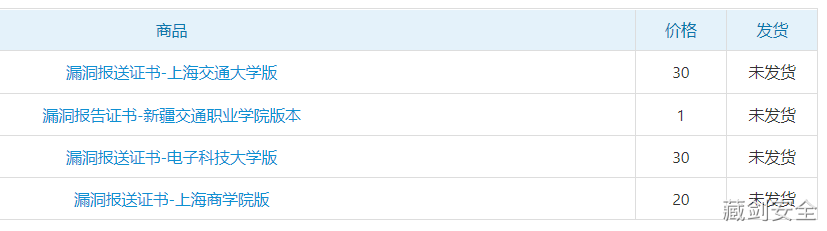

edusrc的优势:正常src都是有奖金的,edu提交漏洞不会有现金、购物卡等奖励,只会按漏洞rank发放1:1的金币(平台货币),这些金币可以在礼品中心兑换对应的奖品,其中最有含金量的就是各个大学的漏洞报送证书了;这些对于工作者来说可能帮助不大,但是对我们准备工作和面试的大学生倒是很有用,因此挖edu的多数是在校学生。

在edusrc提交漏洞会获得金币,金币+部分对应条件才能兑换相应奖品,注意看清楚兑换事项。一般大学的漏洞报送证书都是要本校的中危及以上漏洞+一定数量的金币才能兑换,若没有该大学的漏洞,证书只能看看了。。。就算换了也不会审核通过,浪费金币。当然也有部分大学要求不高,比如常熟理工只要常熟理工所属的2rank以上的漏洞就能申请兑换;新疆交通职业学院只要有该学校的漏洞就能兑换。

不是所有大学都有漏洞报送证书的,只有商城的这些大学才有,因此把漏洞分为两类:普通大学漏洞和证书洞。普通大学的漏洞只能拿来刷金币和rank,证书站/有证书的大学对应资产的漏洞则是可以兑换证书,因此比普通大学的更难挖一点,也更宝贵。(因为大家都想要证书,所以都会盯着证书站挖,有漏洞证书的大学都被人家挖烂掉了,除了资产特别多的上海交大、同济大学、电子科大,其他证书站的外网真的很难挖。)

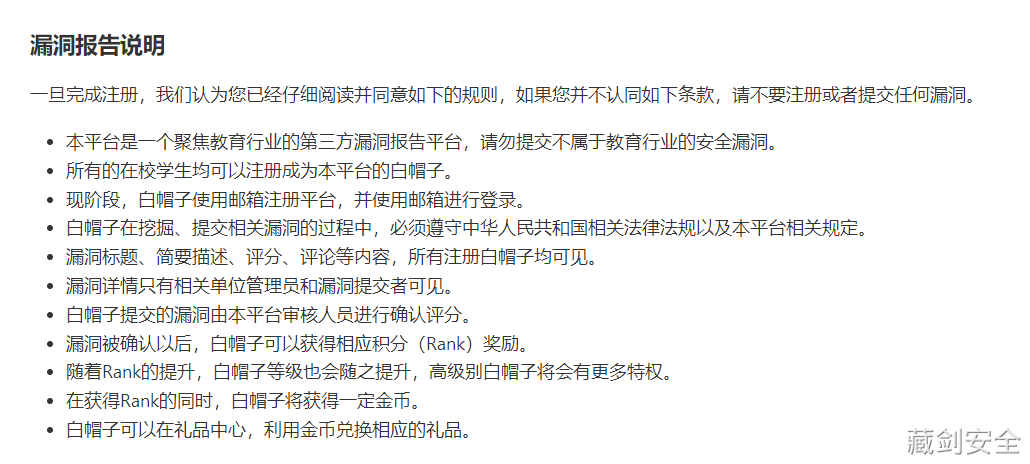

一、注册相关(入驻门槛)

edusrc的注册方式有两种:1.提交一个有效漏洞作为注册门票 2.使用邀请码注册

先说方法2吧,就是靠py拿邀请码注册,邀请码在平台内售价4金币。

有些地方是有卖邀请码的,但是不太推荐买邀请码注册。当然有好友可以py的话直接拿来注册也没关系。

然后是提交漏洞注册,如图,在注册时点击免邀请码注册会跳转提交漏洞界面。

提交后等邮箱发过来就好(如果漏洞过了的话),一般注册会优先审核,会在1~2个工作日内把平台账号密码发到你的邮箱,注意查收。

其实也不难,google hack随便找个敏感信息泄露就能交了,edu敏感信息三法宝:姓名-学号-身份证号。

二、平台规则

先上官方描述

漏洞挖掘过程中不允许的行为

白帽子在挖掘、提交相关漏洞的过程中,应严格遵守中华人民共和国相关法律法规:

第八条 按照对信息系统机密性、可用性、完整性等三方面要素的影响评估,漏洞风险发现与技术验证应遵循无害化原则:

(一)信息系统机密性无害化验证指导场景:

可实现非授权访问或用户权限越权,在完成非授权逻辑、越权逻辑验证时,不应再获取和留存用户信息和信息系统文件信息;

可执行数据库查询条件,在获得数据库实例、库表名称等信息证明时,不应再查询涉及个人信息、业务信息的详细数据;

可获得系统主机、设备高权限,在获得当前用户系统环境信息证明时,不应再获取其他用户数据和业务数据信息;

禁止利用当前主机或设备作为跳板,对目标网络内部区域进行扫描测试。

(二) 信息系统可用性无害化验证指导场景:

应充分估计目标网络、系统的安全冗余,不进行有可能导致目标网络、主机、设备瘫痪的大流量、大规模扫描;

禁止执行可导致本地、远程拒绝服务危害的技术验证用例;

禁止执行有可能导致整体业务逻辑扰动、有可能产生用户经济财产损失的技术验证用例。

(三) 信息系统完整性无害化验证指导场景:

可获得信息系统后台功能操作权限,在获得当前用户角色属性证明时,不应再利用系统功能实施编辑、增删、篡改等操作;

可获得系统主机、设备、数据库高权限,在获得当前系统环境信息证明时,不应再执行文件、程序、数据的编辑、增删、篡改等操作;

可在信息系统上传可解析、可执行文件,在获得解析和执行权限逻辑证明时,不应驻留带有控制性目的程序、代码。

白帽子在挖掘、提交相关漏洞的过程中,除遵守中华人民共和国相关法律法规,还需注意遵守以下行为规范:

- 测试完成之后,应该及时删除测试过程中遗留的相关文件和权限(如Webshell等),请勿在目标系统中留任何后门或可能被其他人猜到的程序、代码。

- 不修改、不增加、不删除被测试网站的相关数据。在测试漏洞需要修改一定测试数据的情况下,请联系本平台工作人员,获取最终授权后才能进行测试。

- 测试过程中仅可证明漏洞存在,进行无害化验证,不允许利用漏洞(如SQL注入)拖取信息。

- 测试过程中利用漏洞获取到相关系统的权限,如若要继续深入,请先联系本平台工作人员,请勿利用该权限进行扫描、设置跳板代理。

- 请勿对测试目标进行大规模并发扫描,并确保漏洞挖掘行为不会影响目标系统正常运行与访问。

- 涉及金钱相关漏洞的测试(如支付相关),请在漏洞报告中说明测试结果与测试账户,禁止借机利用相关漏洞牟利。

- 在漏洞挖掘过程中,不允许将漏洞内容泄露给无关人员。

- 请尽量测试准确后再提交漏洞,严禁提交虚假漏洞。

评级和分数看看就好了 一般都偏低。严重等级分类,,不重要,自己心里有数,就算自评等级不对审核也会帮你改成对应的。(edusrc评级略严格)

然后是我自己总结的一些规则的注意事项,想到啥就写啥 可能有点乱:

- 注意归属,域名带有edu的肯定收,分布在教育网的也收,如果归属是云服务器或者归属存疑的话,大概率不收,就算收了也可能会适当降低危险等级。注意,归属存疑可能会降低评分!比如原来是中危的漏洞 因为归属存疑可能会变成低危,但是给的rank不会降低。

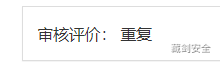

- 关于重复漏洞。漏洞提交有几种状态:待审核、未通过、等待修复、已修复。等待修复和已修复就是通过的意思了。未通过的漏洞可以看看审核评价了解一下为什么不给过(一般是危害不足和重复)。在别人已有提交的情况下,这个别人提交的漏洞状态为【等待修复】时且时间间隔较近时,你再提交重复会不给过;时间较远时,会通过,但是会评价重复,重复漏洞不会得到金币和rank。

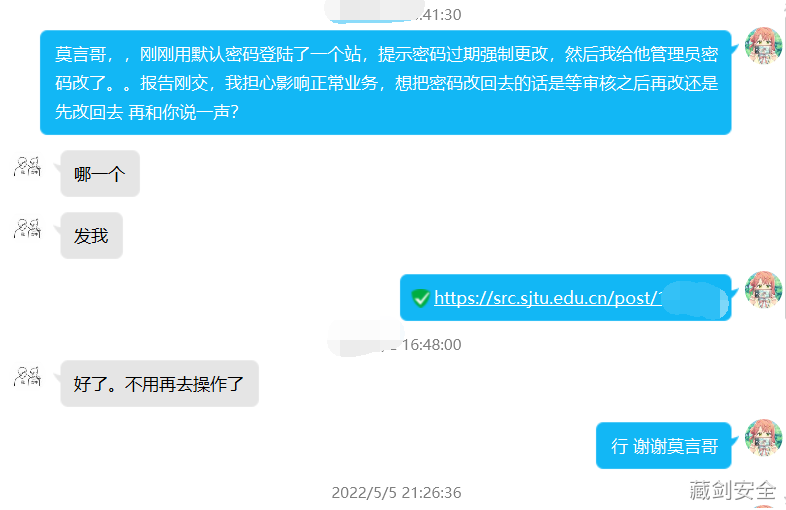

- 如果白帽子做出了出格的行为,如脱裤、删库跑路、操作影响正常业务等,校方要追究责任的话,平台会把你的信息全部交出去供处置( 所以不要太放肆。原则上尽量在证明漏洞存在,但是不影响正常业务的情况下进行测试,不做与漏洞证明无关的操作。(不知道啥不能做可以私聊审核)

- 别人的漏洞报告都是无法查看的,别想着看 然后学习了×

- 你的漏洞报告不止是给审核看的,校方也看得到,不要太嚣张(比如嘲讽他们的话不要写,漏洞无关的不要写),敏感操作的截图不要写进报告,会被请去喝茶的。

- 进行敏感操作时最好挂代理。

- 外网不要用扫描器批量扫,内网别用扫描器,一点都不能扫。很多漏洞检测扫描器会插一堆垃圾数据,要么你删不过来,要么在你发现前就已经影响正常业务了,不到万不得已不要用扫描器挖洞。

- 同一站点同类型漏洞要打包提交,否则。。。(看图)

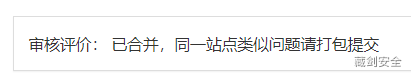

审核会帮你改报告,然后合并到第一个漏洞报告中。打包提交会有额外得分(一般只能多给1~2分 太抠了)。不过你可以分好几次交,比如一个月交一个,这样审核没法合并你的报告,但是又不得不给你通过,最后也只能评价一个:

不过不是非常非常缺分的情况下不推荐这样做,会增加审核工作量。

- 如果漏洞状态显示为已修复,那你可以试着再绕过修复挖一遍。假设你提交时是这样的弱口令:admin/123456 修复后你又去试了一下,发现密码改成了admin/admin 那再交一次也是有分的。(我曾交过4次某个系统的权限检测…修复的太差了 总能绕过去)

- 涉及到敏感操作或者已经干了坏事:干坏事了 挂代理的情况下 别交了。。交了等于自首;敏感操作询问去群里的审核,他会帮你搞定 非常可靠。(借此机会可以嫖到秒审特权)

- 所有漏洞都需要手工测试,扫描器的报告和截图都是无效的。利用脚本或poc请附上链接或者放到附件里。

三、rank和评级详解

评级原则:按白帽能拿到的权限分类,低危往往是难以触发、危害较小,没有什么实际权限的漏洞;中危一般是能够获取某系统的管理员权限;高危是核心系统/业务的管理员权限,或者getshell rce这种的。挖到洞以后不要急着交,看看还有没有能扩大范围或者扩大危害的操作。平台介绍里的分值大部分时候是不准的,普遍偏低。内网的分值普遍偏低,有些批量getshell只有2分。

- 低危-一般是敏感信息泄露、弱口令,存储xss(除了存储以外 xss基本都不收)等危害性有限或者难以触发的漏洞。其中老师的内网账号泄露或者弱口令也能提交(1rank 低危)。多次提交和内网系统会视情况降低危害等级,有些垂直越权也可能会被定为低危。通常1~2分

- 中危-一般是弱口令、sql注入、未授权访问、垂直越权、任意文件读取/下载、逻辑缺陷。泄露较多的敏感信息也能到中危;摄像头等敏感的操作也容易搞到中危。通常3~4分

- 高危-一般是文件上传、命令执行等漏洞。有些弱口令也能达到高危,看白帽能做到什么程度了。比如一个sql注入是中危,但是你能–os-shell拿到shell,那就是高危了。通常5~7分

- 严重-没挖到过,不太清楚,大概是泄露核心机密或者好几台主机的控制权限吧。通常6~8分。

四、漏洞挖掘和刷分技巧

- 思路要清奇,像弱口令和敏感信息这些漏洞,挖掘简单,于是大家都盯着挖,就很容易重复。“几百号人用着同一种思路挖洞,不重复才怪”——莫言。所以要和别人的思路区别开来;比如,弱口令,一般想到的先是admin/admin admin/123456,大家也都这么想的,那么当你用123456很轻松地进入后台了,那这个洞多半就是重复了;开拓一下思维,除了admin就没有其他管理员账号了吗?root system 这些用户名是不是正常人不容易想到一点?还有admin1 admins 甚至有些test测试账号也是有管理权限的,只要你能想到 别人没想到 那这个洞就不容易重复了;同理,大家都在日图书馆、教务系统,你有信心挖到别人没想到的洞吗?几百号人盯着挖呢,但是打印机系统、摄像头系统,甚至是路由器都是可以日日看的,这些挖的人相对少,容易捡漏。胆子大一点可以去安全设备碰碰运气。

- 证书站和非证书站要区别对待。拿到一个站,你要怎么做 碰运气试一下弱口令 没中就走?还是渗透测试整套流程下来,扫端口、查归属……最后整了半天发现该站点没有洞?时间是很宝贵的,特别是挖洞的时候,浪费太多时间不太好,所以要区别对待。像主站这种一看就非常正规,或者是用了什么成熟的框架的,就不用多看了,随便点两下 没有发现东西乘早下一家吧;相对的,遇到学校自己的系统,可以试着打一下,仔细一点。

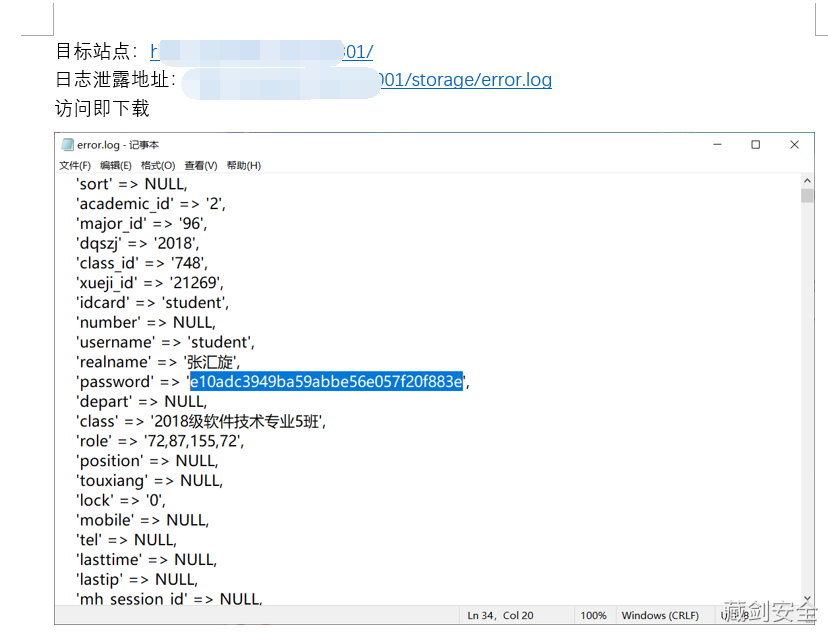

对于非证书站——挖掘以“分数优先”的原则,比如某非证书站点泄露了error.log,算一个敏感信息

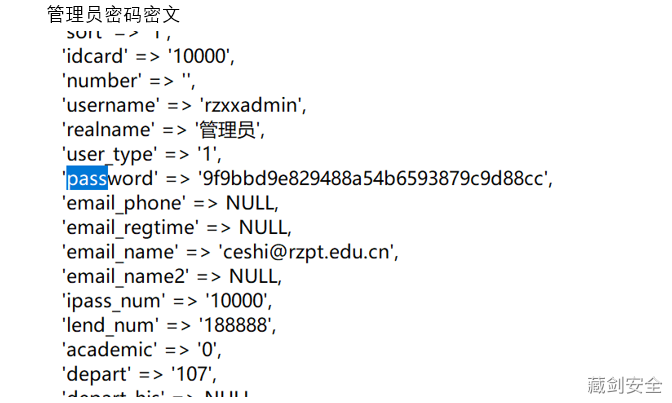

随后你在这些信息里面发现了管理员密码

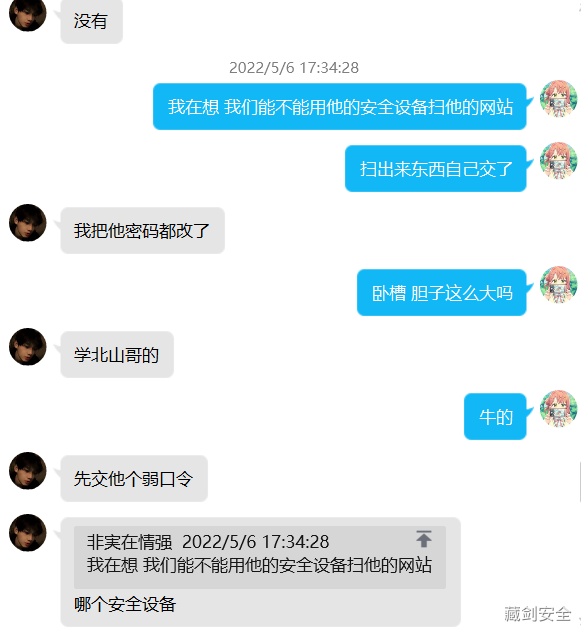

解出来后能够登陆该系统。那么提交时怎么办?打包提交吗?答案是分开交,非证书站就是用来刷分的,打包提交也就2金币,分开交一个敏感信息泄露一个弱口令就能1+2=3分。如果管理员密码不是弱口令怎么办?进去后把他改成弱口令嘛。这招是跟至安师傅学的,他是惯犯了。还有一个sql注入,注出了phpmyadmin的账号密码,解密登陆后他给人家密码改成123456了,再交一次。原本2分的注入被他玩成2+6分(进phpmyadmin后写入shell成功解析了)。对于非证书站,可以胆子大一点(如果非常缺分的话,不缺的话真的不建议乱改 当心进去哦)。

“明明是你自己忘记了密码 怎么会是我改的呢~”

对于证书站:这时候就要非常仔细了,目标不是刷分,而是“不重复的中危及以上”。如果非证书站随便点点没有洞就走的话,那证书站值得你一条龙服务,从信息收集开始……不过要更注重逻辑缺陷这些漏洞,想法越奇怪越好,越复杂越好。证书站外网的常规弱口令、xss、sql 有99%的概率被人家挖过了,很难再挖到,但是逻辑漏洞就不一样了。仔细一点 参数敏感一点,不要嫌弃注册和填表麻烦就不去测,对于证书站就是要发挥全部实力,一点一点耐心测,一个一个功能点都试过去,挖到了证书就来了,没挖到心态也别崩 可能是真没洞 找下一站就是了。

- 对于通用型漏洞。挖到通用漏洞了先看看资产,达到cnvd证书要求了优先交cnvd。原则上严禁一洞多平台上交,那你可以开小号交嘛 时间隔久一点。只要cnvd和edusrc不是同一个人的id就好了。如果资产未达到cnvd要求,那拿去edu刷分也挺好的,利用fofa的识别可以很轻松地找到同类型站点,然后就是枯燥的写报告。。。不过在提交前可以试着看一下有没有人交过。比如这个漏洞是sql注入,覆盖范围有中国科学技术大学、温州大学、河池学院……那就去平台这些大学的漏洞里看一下,edu未登陆的情况下是可以看到漏洞类别的:

(登陆状态下)

(未登录状态下)

(血的教训)

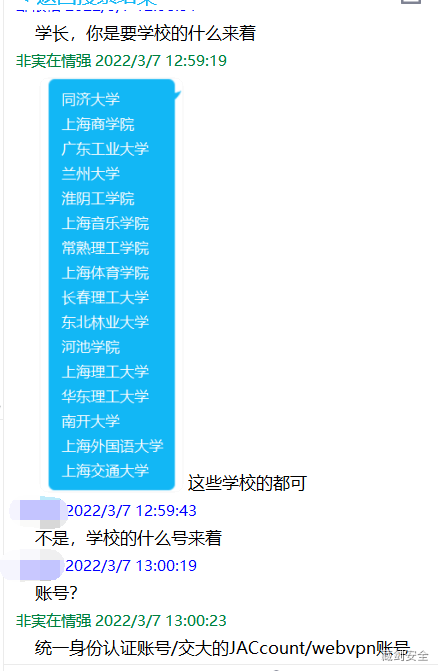

- 试着打打内网吧。在外网日站的时候有机会得到学生的学号密码时,可以有取舍地保存一下(切忌不要把图放到报告里!),然后去他们学校的vpn入口试着登陆。如果进去了 就可以内网漫游,开打了。原则上尽量不打内网,但是缺分 或者急着刷证书的话可以狠一点。外网大家都能进,证书站被挖烂掉,内网就不一样了,有个vpn卡了大部分白帽子,只要你能进去,就能收获一堆漏洞。不过内网的敏感操作千万要收敛!碰了内网的数据人家真的可能找你麻烦的,我曾因为保存了老师的账号和密码密文被校方警告了。。。然而我保存的原因是为了证明这些加密能够被解出来,有一定危害性。

试着借一个内网账号吧,如果有熟人愿意借你的话再好不过,优先考虑证书站的内网账号,拿到了账号证书基本上就稳了。非证书站的也可以拿一下 刷分很适合。

讲个题外话,这学期帮一个小学妹辅导了好久的c语言,中途还聊了很多很多,就在其气氛上来 正常人应该表白的时候,我:“你认识同济的同学吗?可以帮我借个内网账号吗?”

没错,我帮忙辅导就是因为她认识同济的学生。。。我接近她也是为了要内网账号(

看到没 学着点,像这种人 就活该单身一辈子。(呜呜要哭了)

对了,新疆交职的证书很便宜 只要5金币 不过是电子版的,特别着急刷证书的同学可以优先考虑刷这个学校的,发货也很快。

最后,打个广告昂。需要电子科大证书洞的同学可以找我,保中危,大概3rank;我还差6rank换常熟的证,期末了就不挖洞了。凑够五张准备闭关学习了,就暂时不挖edu了,感兴趣的同学可以联系我,白菜价 只要价值10rank的洞就好。。。

联系方式(QQ):xxxxxxxxx